"Чорний" ринок даних і розвідка для чайників

Як знайти свої персональні дані у відкритому доступі. Прості інструменти, якими користуються хакери. (рос)

Вам интересно, как не будучи работником спецслужбы, уметь следить за любым человеком в любой точке земного шара?

Тема сбора данных из открытых источников особо интересна хакерам, так как перед началом любой атаки хакеры проводят разведку.

Все как в реальном бою, перед тем как атаковать противника необходимо знать о нем все.

Если Вам лень читать, то можно просто посмотреть и послушать эту же статью в видеоформате, однако должен уточнить, что текстовая версия значительно полнее.

Какими инструментами пользуются Bellingcat?

Для поиска по открытым данным разработано множество автоматизированных решений.

Я расскажу о самых популярных из них, начиная от наиболее автоматизированных, заканчивая ручным сбором информации по специализированным сервисам.

Хочу подчеркнуть, что я не рекламирую ни одним из сервисов и рассказываю лишь о тех программах, которые используются в моей практике.

Справка: Разведка на основе открытых источников (англ. Open source intelligence, OSINT) — разведывательная дисциплина, включающая в себя поиск, выбор и сбор разведывательной информации из общедоступных источников, а также её анализ.

Софт для автоматического сбора информации из открытых источников

Maltego — это инструмент аналитики с открытым исходным кодом и графического анализа ссылок для сбора и связи информации для исследовательских задач.

Это, на мой взгляд, самый простой инструмент с интуитивно понятным интерфейсом для сбора информации и ее удобной классификацией и визуализацией. Он хорошо описан, и в интернете есть множество уроков и роликов о том, как его применять.

SpiderFoot — это инструмент для профессионалов, которые хотят автоматизировать OSINT для анализа угроз, обнаружения активов, мониторинга поверхности атаки или оценки безопасности.

Creepy — это инструмент геолокации с открытым исходным кодом. Он собирает информацию о геолокации с помощью различных платформ социальных сетей и услуг хостинга изображений, которые уже опубликованы где-то еще.

Российские производители аналитического программного обеспечения я проигнорировал специально, так как использование русского программного обеспечения — это фактически добровольная установка шпионских программ на свой компьютер.

Русская компания belkasoft выпускала не плохой софт, который после начала войны с Украиной в 2014 году никто больше не использует.

Данный список не является исчерпывающим, однако это самый популярный на сегодняшний день у хакеров софт для сбора информации.

Сервисы и фреймворки для поиска информации

OSINT Framework — ориентирован на сбор информации из бесплатных инструментов или ресурсов.

Его цель — помочь людям найти бесплатные ресурсы OSINT. Некоторые из включенных сайтов могут требовать регистрации или предлагать больше данных за деньги, но вы должны иметь возможность получить хотя бы часть доступной информации бесплатно.

Исходники фреймворка бесплатно доступны тут, а развернутая версия, которую я показывал на видео, развернута у нас на сайте HackControl и доступна для бесплатного использования. К слову, разворачивали мы ее для обучения украинских силовиков.

Shodan.io — это своего рода "гугл" для хакеров или "хакерская поисковая система", если очень упростить. Это поисковик, который собирает информацию об уязвимых устройствах, которые подключены к сети.

К примеру, Вы забыли обновить домашний wi-fi роутер или никогда не обновляли собственную систему видеонаблюдения? Не сомневайтесь в том, что устройства, которые Вы не обновляли больше года скорее всего уже доступны в Shodan.

Когда хакерам лень взламывать системы видеонаблюдения, модемы, холодильники, wi-fi роутеры, утюги, телевизоры с микрофоном или даже чайники, они просто заходят в Shodan и берут доступ к Вашим домашним устройствам прямо из поисковика.

Google Dorking — тоже является инструментом для поиска уязвимых ресурсов и интересных данных.

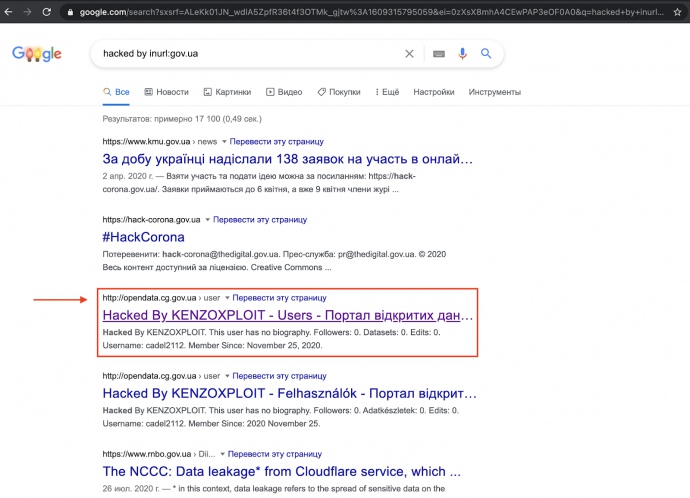

Правильное использование поисковой системы Google поможет найти огромное количество интересной информации. К примеру, все взломанные государственные сайты Украины доступны вот по такому запросу: "hacked by inurl:gov.ua".

Данный запрос показывает все домены содержащие строку gov.ua и текст на странице "hacked by". Как мы видим первый же запрос показывает что вероятно государственный портал открытых данных Украины opendata.cg.gov.ua был вломан.

Не редко, подписи "hacked by" оставляют пользователи, которые просто зарегистрировались в автоматическом режиме (спамеры) и на самом деле они ничего не ломают, однако часто дефейс (изменение внешнего вида взломанного сайта) применяется хакерами с целью демонстрации уязвимости сайта/сервиса и привлечения внимания к проблеме собственника сайта.

Самым ярким, на мой взгляд, примером таких акций являются акции "Fuck Responsible Disclosure" которые проводились украинскими хакерами с целью привлечения внимания силовиков к проблемам безопасности украинских ресурсов.

И были прекращены из-за неадекватной реакции представителей правоохранительных органов.

Где купить ворованные данные и законно ли это?

Покупать чужие логины и пароли абсолютно не законно, а вот покупать свои утекшие данные — законно.

Фактически на этой "правовой коллизии" функционируют все черные рынки данных и сервисы по продаже информации, которые прикрываются тем, что в правилах пользования пишут, что ответственность за то, какую информацию Вы ищите, лежит лишь на Вас, а они предоставляют Вам возможность проверить свои данные на утечку.

К примеру, абсолютно легально можно проверить е-мейл на предмет утечки учетных записей и паролей, где этот е-мейл фигурировал через сервис haveibeenpwnd.

И абсолютно не законно покупать информацию на хакерских форумах antichat, darkmoney, migalki, которые от этого не перестают существовать, потому что кому-то это выгодно.

Почему такие форумы не закрывают, спросите Вы. Потому что утечки информации были, есть и будут и предотвратить это невозможно, зато возможно контролировать места продажи, чтоб выявлять сам факт утечки.

А значит держать такие форумы выгодно именно самим силовикам для контролированного слива информации и контроля ее распространения.

Настоящие "underground" форумы спрятаны куда лучше, а вышеперечисленные скорее являются помойками для ловли слабо обученных начинающих хакеров, не компетентными сотрудниками правоохранительных органов Российской Федерации.

Но даже у них можно купить абсолютно любые данные о россиянах и, к сожалению, иногда и данные про украинцев.

О чем буду рассказывать дальше?

В следующей статье я расскажу Вам о том, как работает прослушка и дам легальные гражданские инструменты для ее замены. Так же поговорим о телеграм ботах и безопасности мессенджеров.

Напоминаю, что теперь мой блог доступен еще и в видео формате на YouTube канале HackYourMom. Все выпуски будут появляться в двух версиях: в текстовой и в формате короткого ролика. Ролик о том Как Навальный вычислил ФСБшников? Черный рынок данных и разведка для чайников уже доступен на канале.