Блэкаут по-киевски: чем чревата кибератака на энергосеть Киева и кто за ней стоит

"Положив" киевскую энергосеть, хакеры создали платформу для будущих нападений. Под угрозой оказались энергосистемы не только Украины, но и стран Европейского Союза и США.

Отключение от электроэнергии 17 декабря 2016 года пятой части киевской агломерации вместе с Киевской ГАЭС может быть только "пробой пера" хакеров. Примененное ими вредоносное ПО может автоматизировать массовые отключения электроэнергии по всей стране.

Фактически хакеры создали платформу для будущих нападений. Под угрозой оказались энергосистемы не только Украины, но стран Европейского Союза и США.

К такому выводу пришли эксперты в сфере кибербезопасности из компаний Dragos и ESET. 12 июня они опубликовали подробный отчет на 35 страницах о том, как с технической точки зрения была организована атака на киевскую энергосеть.

Второй случай в истории

Как известно, отключение части киевской энергосети произошло в 23:53 17 декабря 2016 года и длилось один час.

"В результате сбоя автоматики управления подстанцией были полностью обесточены подстанции 330 кВ "Северная" (с. Новые Петровцы) с потерей питания собственных нужд подстанции. В результате были обесточены нагрузки объемом 144,9 МВт ПАО "Киевэнерго" и 58 МВт ОАО "Киевоблэнерго". Также была обесточена Киевская ГАЭС с потерей питания собственных нужд", — сообщило ГП "НЭК "Укрэнерго" на своей странице в Facebook.

Среди возможных причин сбоя специалисты "Укрэнерго" рассматривали хакерскую атаку и неисправность оборудования (сбой системы). В компании обещали информировать общественность о результатах "тщательного расследования причин аварии".

Впрочем, как и в случае с атаками на облэнерго в Прикарпатье, Минфин и Госказначейство, подробной информацией о результатах расследования чиновники не спешат делиться.

Через полгода о деталях атаки написали специалисты американской компании Dragos совместно с коллегами из словацкой ESET. По их данным, атаку на часть киевской энергосети совершила команда хакеров под названием Electrum.

С высокой долей вероятности она связана с хакерами из группы Sandworm, которую подозревают в атаках на облэнерго Украины и работу на спецслужбы России.

Для атаки группа Electrum использовала вредоносное ПО под названием CrashOverride. Применение CrashOverride — это второй в истории случай применения вредоносного кода, предназначенного для разрушения физических систем. Первый раз в таких целях ПО Stuxnet использовали США и Израиль для уничтожения центрифуг на иранском ядерном обогатительном объекте в 2009 году.

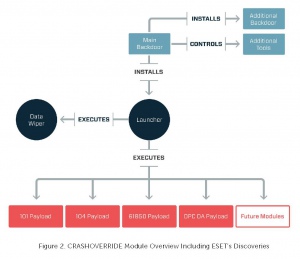

Исследователи считают, что новое ПО на основе CrashOverride может автоматизировать массовые отключения электроэнергии. Вредоносный софт включает в себя взаимозаменяемые подключаемые компоненты.

С их помощью зловредное ПО адаптируется к энергосистемам различных типов, его легко повторно использовать во время атаки на один и тот же объект или одновременно атаковать несколько целей.

Специалисты утверждают, что такой функционал позволяет операторам CrashOverride осуществлять намного более масштабные и продолжительные атаки, чем во время часового киевского блэкаута.

Атаки станут масштабнее

Специалисты ESET и Dragos подчеркивают главное отличие между атаками на украинские облэнерго в декабре 2015 года и энергосистему Киева.

Если в первом случае хакерам надо было получить доступ в сеть облэнерго и "вручную" ее отключить, то во втором случае атака была полностью автоматизирована.

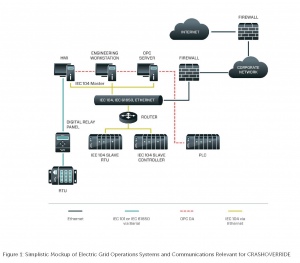

Вредоносное ПО CrashOverride запрограммировано напрямую по специальным протоколам посылать команды оборудованию энергосети на включение или выключение питания.

Это означает, что хакеры могут выполнять атаку намного быстрее, с гораздо меньшей подготовкой и с гораздо меньшим количеством задействованных людей.

"Теперь атаки станут намного более масштабными, — говорит СЕО Dragos Роб Ли. — Если в 2015 году в атаке на три облэнерго Украины принимали участие 20 человек, то теперь эти 20 человек могут атаковать 10-15 облэнерго".

Исследователи не знают, как вредоносная программа попала в сеть "Укрэнерго". Они подозревают, что, как и в декабре 2015 года, ПО попало в сеть с помощью фишинговых писем.

Как только CrashOverride заразил ПК жертв, он начал автоматически составлять структуру системы управления сетью, находить целевое оборудование и вести запись сетевых журналов. Данные журналов программа отправляет операторам, чтобы они узнали, как работает система управления.

Во время атаки на киевскую энергосистему CrashOverride использовал распространенные в Украине протоколы. Однако, по мнению специалистов, дизайн программы позволяет легко адаптировать ее под протоколы энергосистем стран Европейского Союза и США.

Физическое разрушение

Впрочем, последствия от атаки CrashOverride могут быть куда более серьезные, чем временная потеря контроля над энергосистемой. Специалисты ESET утверждают, что вредоносная программа имеет потенциал для нанесения физического ущерба оборудованию энергосистемы.

По их данным, CrashOverride может использовать известную уязвимость оборудования Siemens, в частности, цифрового реле Siprotec. Такие реле установлены для защиты, контроля и управления распределительными и питающими линиями электропередач.

Siemens уже выпустила обновление для реле Siprotec, но если кто-то его не установил, злоумышленники могут на физическом уровне разрушить часть энергосети.

Сотрудник американской компании в сфере кибербезопасности SANS Institute Майк Ассанте говорит, что отключение цифрового реле может привести к тепловой перегрузке линий электропередач. Это чревато провисанием или расплавлением линий, повреждением трансформаторов и оборудования, которое находится под напряжением.

Таким образом, CrashOverride может обеспечить проведение спланированной атаки на несколько точек энергосистемы. Тогда есть риск получить веерные отключения по всей стране, когда перегрузка перетекает из одного региона в другой.