Подарили мошенникам. Что произошло с чат-ботом службы поддержки приложения "Резерв+" в Telegram

Министерство обороны удалило чат-бот в Telegram, где пользователи "Резерва+" решали свои вопросы. Этим умело воспользовались злоумышленники. (укр)

16 жовтня в Держспецзв'язку повідомили, що акаунт у месенджері Telegram, який маскується під службу підтримки застосунку для військовозобов'язаних "Резерв+", поширює повідомлення з шкідливим програмним забезпеченням (ПЗ). Згодом цю інформацію підтвердила урядова команда реагування CERT-UA.

Ця новина могла б стати черговим попередженням громадян про необхідність дотримання правил кібербезпеки, проте Міністерство оборони дійсно реалізувало техпідтримку для свого застосунку через месенджери, зокрема Telegram.

Через це в соцмережах почалося активне обговорення, чи міг хто-небудь зламати "Резерв+" або його чат-бот у Telegram і хто відправляв українцям повідомлення з шкідливим програмним забезпеченням.

Хоча співрозмовник ЕП, знайомий із ситуацією, але не уповноважений коментувати цю подію, підтвердив відсутність зламу застосунку "Резерв+", проте історія від цього не стає менш цікавою.

Техпідтримка в Telegram

Після набуття чинності 18 травня 2024 року оновленим законом про мобілізацію військовозобов'язані повинні були оновити свої облікові дані протягом 60 днів. Це можна було зробити трьома способами, один з яких – розроблений Міноборони (МОУ) застосунок "Резерв+", який дозволяв оновити дані в реєстрі "Оберіг" онлайн. За інформацією Міноборони, до кінця серпня понад 1,8 млн чоловіків скористалися такою можливістю.

Службу підтримки застосунку реалізували через чат-боти у Viber та Telegram, де користувачі могли залишити звернення щодо помилок або некоректності даних. Тільки за перший тиждень технічна підтримка отримала понад 13 тис. таких звернень.

"Ми вирішили піти до користувачів через зручні для них канали, серед яких були Telegram та Viber. Ми там не публікуємо жодних чутливих даних – нічого такого, чого немає у Facebook чи на сайті Міноборони. Це зручно на 100%", – пояснювала Forbes Ukraine заступниця міністра оборони з питань цифрового розвитку, цифрових трансформацій і цифровізації Катерина Черногоренко.

Однак з часом у МОУ вирішили відмовитися від чат-бота в Telegram. Посилання на нього зникло і з додатка. Співрозмовник ЕП, знайомий із ситуацією, підтвердив, що чат-бот у Telegram видалили. Коли це сталося і скільки часу він працював, невідомо. У Міноборони проігнорували відповідні запитання ЕП. Там зазначили, що наразі чат-бот не працює, а МОУ не веде комунікацію з користувачами "Резерву+" у Telegram.

Не відома й причина припинення комунікації через Telegram-бот. У вересні Національний координаційний центр кібербезпеки вирішив обмежити використання цього месенджера в державних органах, військових формуваннях та на об'єктах критичної інфраструктури. Хай там як, а вибір месенджера під час війни – це питання не лише зручності, а й нацбезпеки, тож розробники мали б добре обмірковувати такі рішення.

"Будь-яка інформація, яку ви передаєте в Telegram, іде в Росію. Дані, що проходять через чат-боти, доступні керівникам месенджера – росіянам. Важко навіть уявити, як виникла ідея створити технічну підтримку застосунку Міноборони під час війни в Telegram", – каже керівник проєкту Kremlingram Назар Токар.

Зрештою, навіть рішення МОУ видалити чат-бот у Telegram зіграло з командою злий жарт.

Святе місце порожнім не буває

Після видалення офіційного чат-бота в Telegram його юзернейм став вільним для використання для будь-якого іншого користувача. У CERT-UA повідомили ЕП, що ім'я @reserveplusbot використали зловмисники для імітації Telegram-бота служби підтримки застосунку "Резерв+".

"Коли команда вирішила покинути Telegram, потрібно було не видаляти чат-бот, а припинити його використовувати, залишивши URL-адресу під своїм контролем. Видаливши бот, вони відкрили можливість для будь-кого зареєструватися з цим юзернеймом і використовувати його на власний розсуд", – каже Токар.

"У ситуації із @reserveplusbot по "інший бік" облікового запису сиділа людина, яка у відповідь на будь-яке повідомлення відправляла заготовлений текст та архів з шкідливим програмним забезпеченням", – додали в CERT-UA.

Наразі невідомо, хто використав гіперпосилання на колись офіційний чат-бот для фішингової атаки. У CERT-UA додають, що це не перший випадок, коли зловмисники використовують назви офіційних державних облікових записів для своїх цілей. Подібна історія відбувалася з чат-ботом "єВорог".

"Зловмисники створювали облікові записи користувачів і чат-боти із схожими або такими ж іменами, щоб заплутати людей та спрямувати важливу для військових інформацію про ворожу техніку на фейкові облікові записи", – зазначають у відомстві.

Крім того, ЕП відомо, що команда "Резерву+" не раз зверталася до представництва Telegram щодо фейкового акаунта, але там залишали запити МОУ без відповіді. Ігнорування офіційних звернень щодо модерації в Telegram відбувається не вперше.

У Telegram досі відсутні чіткі критерії для блокування користувачів, тому правоохоронні органи різних країн звертаються в головний офіс компанії з відповідними запитами, через що модерація виглядає вибірковою.

У CERT-UA повідомили ЕП, що 16 жовтня обліковий запис @reserveplusbot видалили та позначили як фейк. На момент публікації статті в Telegram є ще один чат-бот з назвою "ReservePlusBot" та юзернейм @ReservePlusRealBot. Ким він створений та кому належить – встановити не вдалося.

Викрадені дані та постраждалі

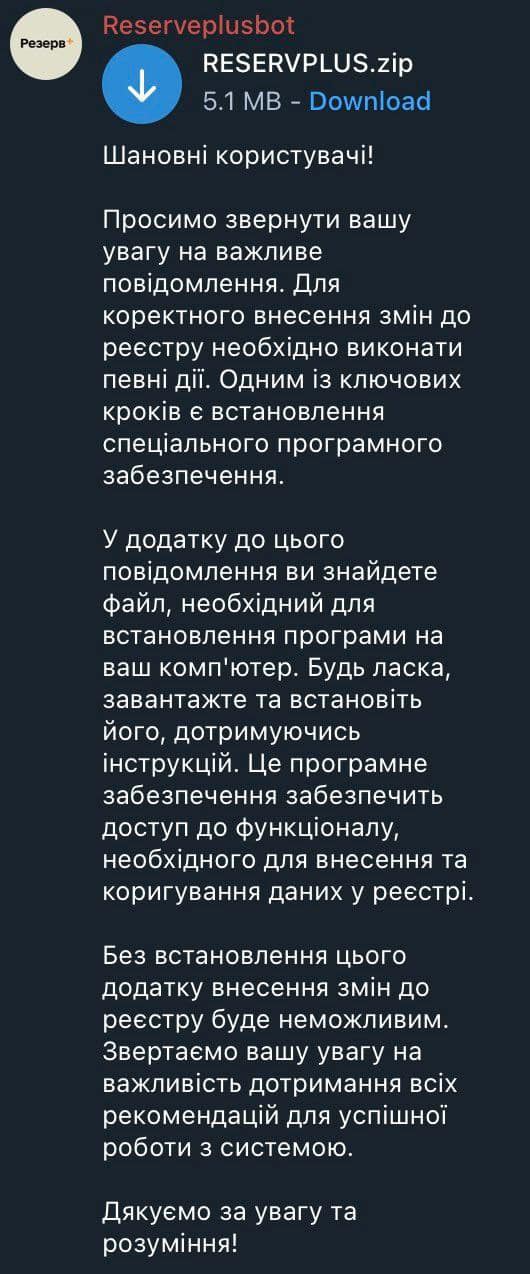

Видаючи себе за представників "Резерву+", шахраї надсилали повідомлення із закликом встановити спеціальне ПЗ. До листа додавався файл RESERVPLUS.zip. У цьому архіві містився інсталятор, який після запуску завантажував файл "install.exe". Цей файл заражав комп’ютер шкідливим ПЗ Meduza Stealer.

Підбір файлів в архів відбувався з 10 по 15 жовтня, а сам вірус уперше з’явився на форумах у даркнеті і Telegram-каналах у червні 2023 року.

Компанія Uptycs, що займається кібербезпекою, у 2023 році провела оцінку Meduza Stealer. Згідно із звітом, цей вірус може викрадати персональні дані з пристроїв, аналізує активність користувачів у браузерах та здійснює атаки на основі зібраної інформації.

Також Meduza Stealer може перехоплювати криптогаманці, витягувати бази даних менеджерів, паролів та обходити деякі системи двофакторної авторизації. Якщо користувач намагається вимкнути інтернет для зупинки вірусу, він автоматично припиняє роботу. Крім того, після викрадення потрібних файлів вірус самознищується. У даркнеті і Telegram Meduza Stealer можна купити за 200 дол. на місяць або 1 199 дол. на рік.

Для кожної атаки зловмисники можуть налаштувати шкідливе ПЗ для викрадення певних даних. Фейковий обліковий запис техпідтримки "Резерву+" налаштували для викрадення файлів з такими розширеннями: .txt, .doc, .docx, .pdf, .xls, .xlsx, .log, .db, .sqlite.

"Шкідливе ПЗ було націлене на викрадення документів та службових даних програм, зокрема історії, налаштування, журналів подій програми. Вірус уражав переважно комп’ютери з операційною системою Windows", – пояснює заступник декана факультету інформатики Національного університету "Києво-Могилянська академія" Трохим Бабич.

В Інституті дослідження кібервійни (ICWR) додали, що шкідливе ПЗ використовує методи обходу антивірусних систем, такі як додавання своїх шляхів до винятків Microsoft Defender, що ускладнює його виявлення.

Залишається відкритим питання, як хакери визначали, кому надсилати повідомлення з шкідливим ПЗ. Одним з можливих варіантів є використання раніше розміщених у мережі даних українців.

У червні ФБР оголосило в розшук 22-річного російського хакера чеченського походження Аміна Стігала. У документі окружного суду штату Мериленд (США) зазначено, що після атаки напередодні великої війни хакери, серед яких був Стігал, виставили на продаж дані 13,5 млн користувачів сайту Diia.gov.ua за 80 тис. дол. У Мінцифри цю інформацію спростували, назвавши дані компіляцією з різних джерел.

Також невідомі мотиви зловмисників. "Однією з версій може бути намагання підірвати довіру громадян до застосунку "Резерв+", що однозначно буде на руку нашому ворогу", – пояснює Бабич.

Не можна виключати і спробу отримати дані військовозобов’язаних українців. "Зловмисники, скоріше за все, намагалися отримати доступ до чутливої інформації користувачів, що може використовуватися для фінансових махінацій або викрадення особистих даних. Вони спробували максимально спростити процес зараження, використовуючи відомий канал зв’язку, щоб підвищити шанси на успіх", – пояснюють в ICWR.

Замість висновку

Наразі неможливо оцінити шкоду, яку завдали шахраї, оскільки невідомо, скільки користувачів постраждало від шкідливого ПЗ. У CERT-UA повідомили, що точну кількість осіб, які завантажили та запустили вірус, встановити неможливо. З огляду на масштаб використання застосунку та бази даних, які є в даркнеті, кількість постраждалих може вимірюватися сотнями і навіть тисячами.

За словами Бабича, перевірити, чи потрапив пристрій людини під дію вірусу, технічно можливо, проте на користувацькому рівні це навряд чи хтось буде робити. Крім того, навіть попри видалений фішинговий акаунт, повідомлення, які були надіслані українцям, збережуться.

Якщо користувач став жертвою Meduza Stealer, в ICWR радять відключити пристрій від інтернету та сканувати систему на наявність шкідливих програм. Крім того, слід змінити всі паролі, особливо для облікових записів, що містять чутливу інформацію. Також варто перевірити фінансові рахунки на предмет незвичних операцій та звернутися до фахівців з кібербезпеки для подальшої допомоги та відновлення безпеки системи.

Опитані ЕП експерти з кібербезпеки сходяться на тому, що робити технічну підтримку в Telegram було помилковим рішенням, адже посилання на контакт у Telegram, які були опубліковані раніше, зокрема на офіційних сторінках державних органів, вели на зловмисний обліковий запис.