Як зламують "крипту", або Чому хакери взялися за біткоїни

Кіберзлочинці зосередилися на викраденні криптовалюти.

Одна з причин — хвиля ейфорії з приводу зростання основних криптовалют. Тенденція стала помітною після кількох резонансних зломів.

Приклад 1. У липні 2017 року з розкраданнями зіткнулися розробники Parity, гаманця для криптовалюти Ethereum. Невідомі зловмисники скористалися багом у контракті з мультипідписом, що дозволило їм викрасти кошти з чужих гаманців.

У підсумку постраждали всі користувачі, які мали справу з гаманцями з мультипідписом, створеними до 19 липня 2017 року. У кишенях злочинців осіло 153 тис ETH, тобто близько 30 млн дол за поточним курсом.

Приклад 2. Влітку 2017 року невідомі хакери зламали південнокорейську біткоїн-біржу Bithumb і забрали з рахунків клієнтів біткоїнів на кілька мільярдів південнокорейських вон. Точна сума невідома.

Bithumb є найбільшою біржею Bitcoin в країні і четвертою обмінною платформою за величиною у світі. На Bithumb припадає 75,7% всіх здійснених у Південній Кореї платіжних операцій. Оборот біржі в доларовому еквіваленті становить близько 33 млн дол на день, що відповідає десятій частині світового обороту Bitcoin.

Зломи відбуваються за допомогою поширення вірусів. Такі віруси можна умовно розділити на два види.

Перший — це приховані майнери. Вони заражають систему і починають видобуток "крипти" на зараженому комп'ютері без відома власника комп'ютера і в інтересах власника вірусу.

Другий — стилери. Вони крадуть паролі від гаманців і самі гаманці. До стилерів також можна віднести примітивні віруси, які замінюють в буфері обміну адресу відправника.

Рідше зустрічаються таргетовані атаки на конкретні гаманці. Це гаманці, у яких розробники припустилися помилок, що дозволяють захопити контроль над коштами жертви. Так було з Parity, про злом якого стало відомо в липні 2017 року.

Ці атаки вимагають від зловмисника значних знань з реверс-інжинірингу та виготовлення фінансового програмного забезпечення.

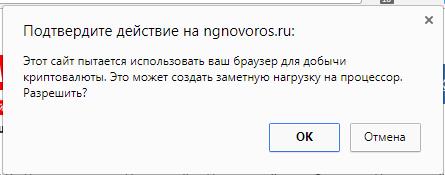

Також набувають популярності "партнерські програми" з видобутку криптовалюти прямо в браузері користувачів. Майнери ставить кожна друга партнерська програма Install (PPI). Цим грішать навіть великі українські сайти. Потім найчастіше звучить класичне "це не ми, це рекламодавці".

Розширення Chrome Safe Browsing — сервіс для додаткового захисту користувачів від небезпечних інтернет-сайтів — та низка інших сервісів, таких як Adblock чи Ghostery, а також самі браузери навчилися відстежувати і блокувати таких "майнерів".

Загалом же розкрадання криптовалют почастішали, в першу чергу, через принципи анонімності криптовалют.

Це дозволяє зловмисникам без особливих труднощів "відмивати" і переказувати вкрадені кошти. Висловлюючись мовою кардерів — хакерів, які спеціалізуються на розкраданні коштів із кредитних карт, "грязь" (крадені кошти) не потрібно "мити", її відразу можна виводити.

Ця тенденція впливає на ринок вразливостей у браузерах. Тепер віруси після потрапляння на комп'ютери жертв пріоритетно шукають гаманці з криптовалютою, а вже потім — системи дистанційного банківського обслуговування. Як це було і є з популярним біткоїн-здирником вірусом CoinThief.

Це фіксують і розробники антивірусного програмного забезпечення. Хакери також активно шукають уразливості у смарт-контрактах популярних ICO-проектів. Вони часто не гребують старим добрим фішингом. Для цього зловмисники просто підміняють сайти самих ICO, розміщуючи клони коду на github, а іноді й замінюючи гаманці для збору коштів.

BlockChain-спільнота, натхненна ілюзією безпеки BlockChain-технологій, нерідко забуває перевіряти власний код і моніторити появу таких "фейкових" ресурсів.

Криптоспільноті є що протиставити зловмисникам, які намагаються красти їхні кошти.

На тлі зломів популярних продуктів дедалі популярнішими стають BugBounty-платформи і стартапи Blockchain Security на зразок Hacken.io. Вони займаються не просто аудитом коду, але й аудитом смарт-контрактів та гаманців силами хакерів.

Деякі експерти вважають, що утримувати штат тестувальників вже не настільки вигідно з точки зору об'єктивного виявлення помилок у коді. Тепер вигідніше використовувати "білих" хакерів для тестування всього продукту.

Також втратили свою ефективність антивіруси першого покоління, що працюють тільки з сигнатурним аналізом. Вони поступаються антивірусам, які аналізують "поведінковий фактор".

Тут важливий комплексний підхід: безпека власного коду в комплексі з безпекою середовища розробки і сторонніх бібліотек, які використовуються у створенні продукту. Не можна недооцінювати й людський фактор, який часто сприяє активному зараженню.

Помилка, допущена розробником сайту великого фінансового проекту, може стати причиною злому і зараження всієї системи.

Микита Книш, експерт з кібербезпеки